Налаштування протоколу OIDC (OpenID Connect)

OpenID Connect (OIDC) - це протокол автентифікації, який дозволяє користувачам перевіряти автентичність і дає доступ до вебдодатків за допомогою стороннього довіреного постачальника (IdP).

OpenID заснований на специфікаціях OAuth 2.0 (IETF RFC 6749 і 6750). Він спрощує спосіб перевірки особи користувачів на основі автентифікації, виконаної сервером авторизації, та отримання інформації про профіль користувача в інтероперабельний і REST-подібний спосіб.

OpenID Connect дає змогу користувачам перевіряти автентичність і отримувати доступ до вебдодатків за допомогою стороннього постачальника (IdP), якому довіряють як користувач, так і вебсайт або застосунок.

В ролі такого IdP виступає Hideez Enterprise Server, що дозволяє запобігати втраті облікових даних, їх витоку при зберіганні або встановленні, а також допомагає при керуванні паролями.

Протокол OpenID Connect для HIdeez Enterprise Server в загальних рисах працює наступним Користувач ініціює запит на аутентифікацію:

Користувач HES ініціює запит на автентифікацію для доступу до захищеного ресурсу у вебсайті. Запит надсилається клієнту OIDC, який є застосунком, що вимагає автентифікації користувача.

Клієнт OIDC відправляє запит на авторизацію до IdP (HES): цей запит містить ідентифікаційні дані клієнта, сферу доступу та URL-адресу перенаправлення, куди користувач буде відправлений після завершення процесу аутентифікації.

IdP (HES) аутентифікує користувача: це включає в себе Безпарольну автентифікацію або Двофакторну аутентифікацію (MFA). Щойно користувач аутентифікується, IdP генерує токен доступу і відправляє його назад клієнту OIDC.

Клієнт OIDC перевіряє токен доступу, отриманий від IdP. Це включає в себе перевірку підпису токена, дати закінчення, терміну дії та ін. Це потрібно для того, щоб переконатися, що токен дійсний і не був підроблений.

Клієнт OIDC запитує інформацію про користувача в IdP (HES): Якщо токен доступу дійсний, клієнт OIDC відправляє IdP запит на отримання інформації про користувача. Цей запит включає маркер доступу, а також запит на конкретну інформацію про користувача, таку як його ім'я, адреса електронної пошти та інші атрибути.

IdP (HES) відправляє інформацію про користувача клієнту OIDC. Ця інформація зазвичай представлена у формі вебтокена JSON (JWT), який містить ідентифікаційну інформацію користувача, а також будь-які додаткові твердження, запитані клієнтом OIDC.

Нарешті, клієнт OIDC може аутентифікувати користувача на основі інформації, отриманої від IdP. Якщо користувач успішно пройшов аутентифікацію, йому надається доступ до захищеного ресурсу вебдодатка.

Налаштування OIDC на Hideez Enterprise Server

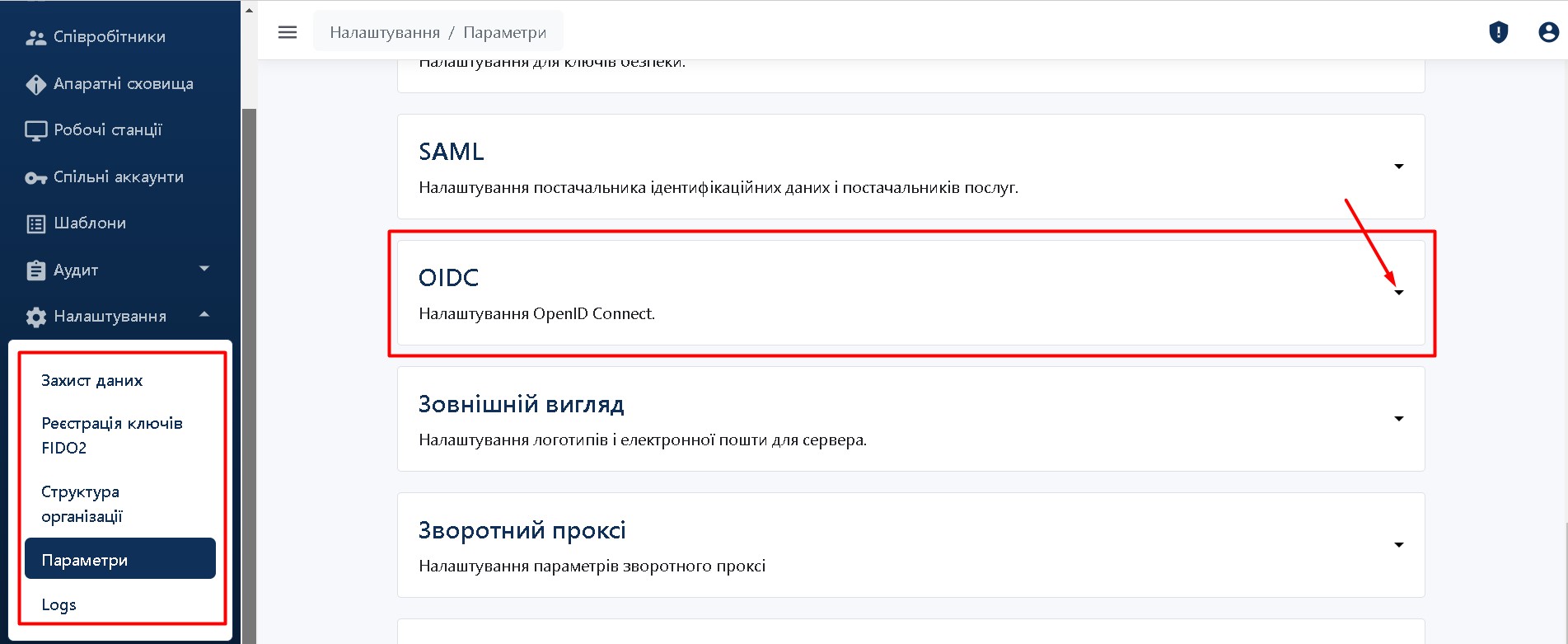

Відкрийте Налаштування → Параметри → розділ OIDC

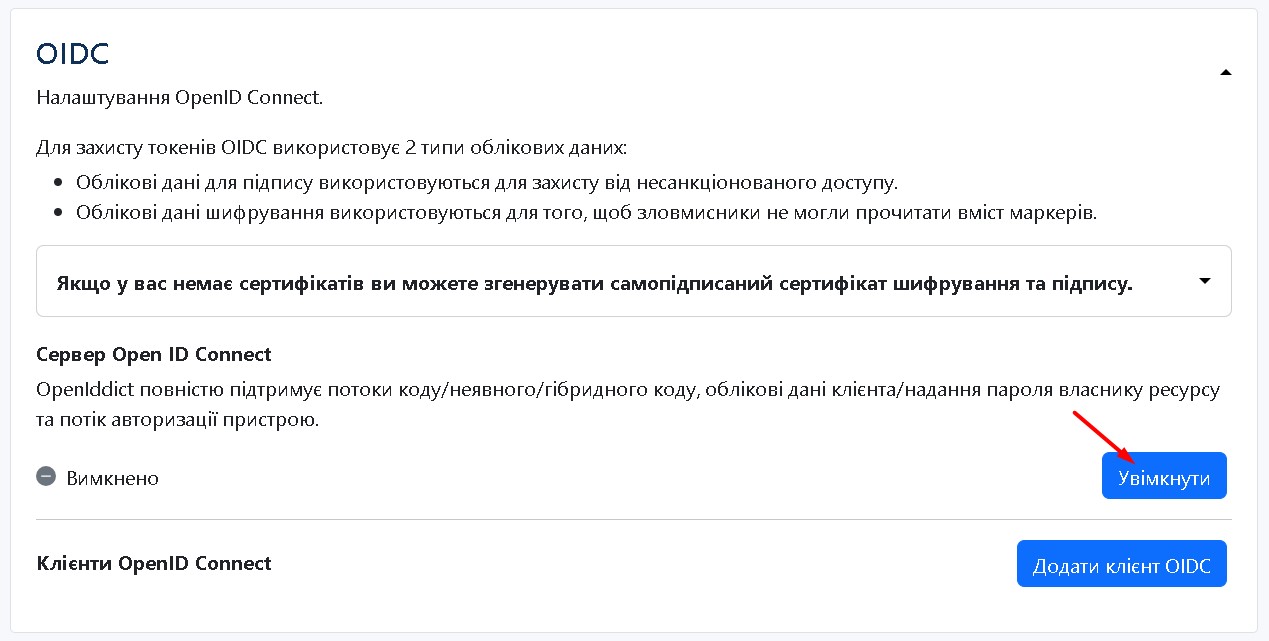

Натисніть Увімкнути OIDC

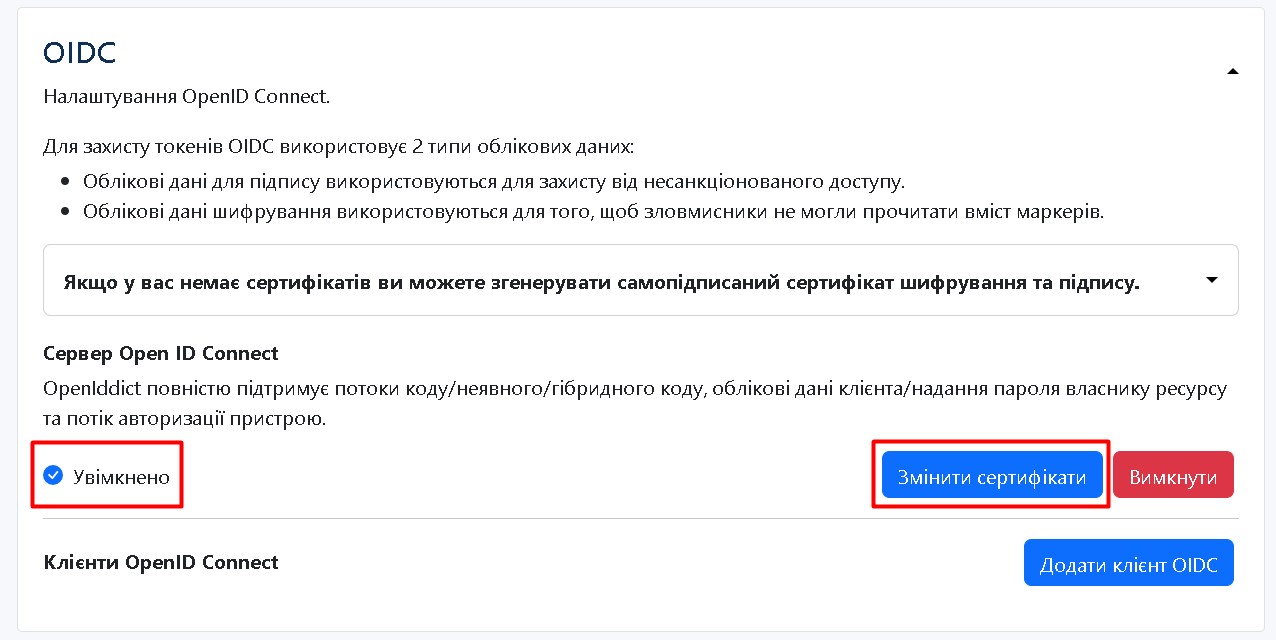

Для захисту токенів OIDC використовує 2 типи облікових даних:

Облікові дані для підпису використовуються для захисту від несанкціонованого доступу.

Облікові дані шифрування використовуються для того, щоб зловмисники не могли прочитати вміст маркерів.

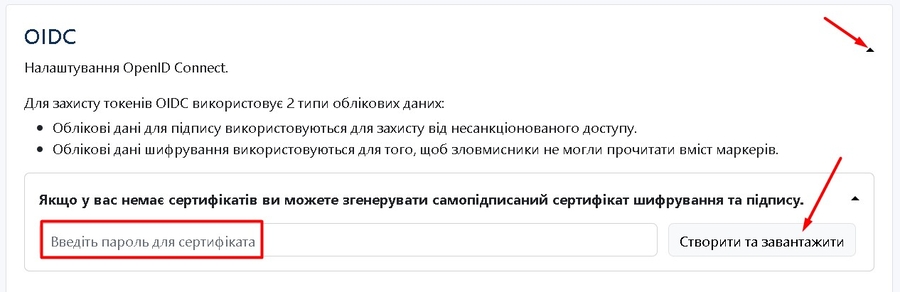

Якщо у вас немає сертифікатів ви можете згенерувати самопідписаний сертифікат шифрування та підпису:

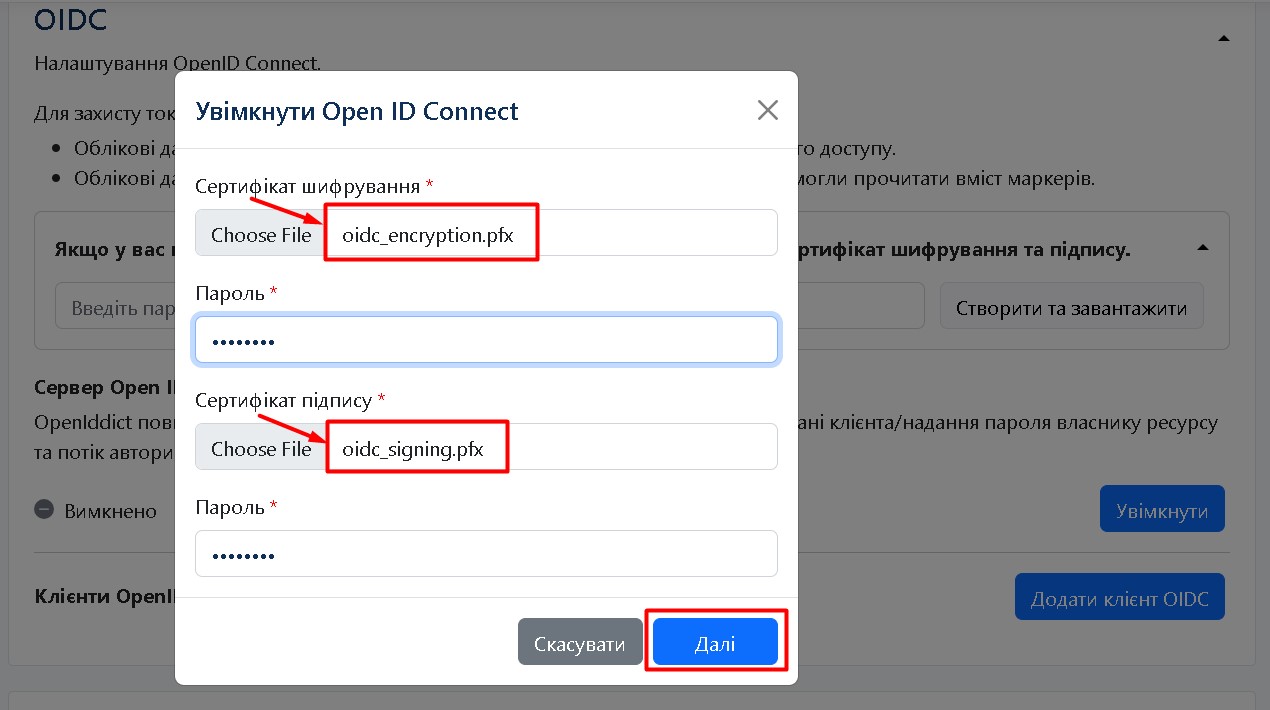

Завантажте два типи сертифікатів, введіть паролі та натисніть Далі

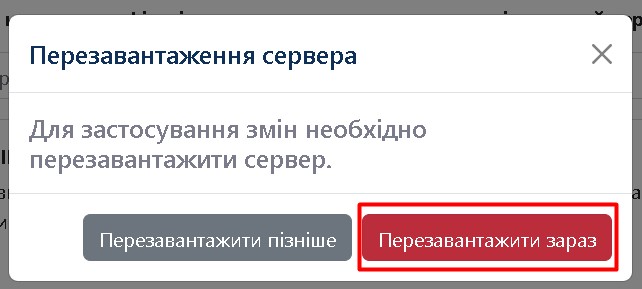

Перезавантажте сервер

Після перезапуску сервера HES, OpenID Connect буде увімкнено

Також ви можете змінити сертифікати для OpenID Connect

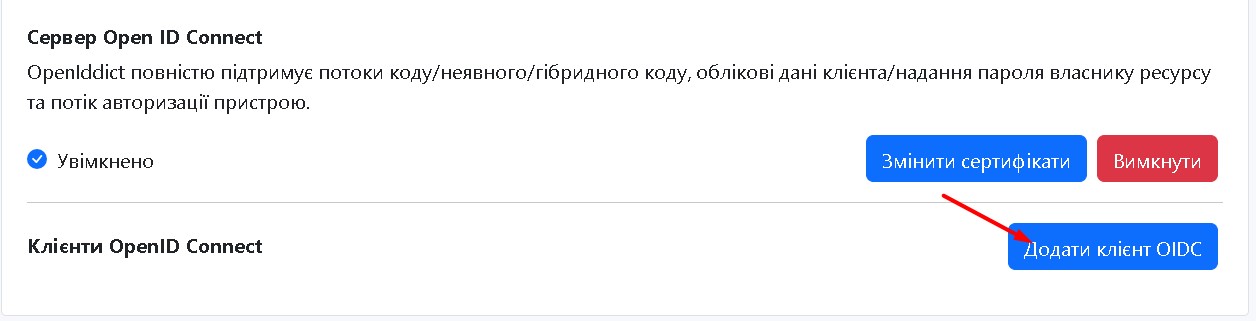

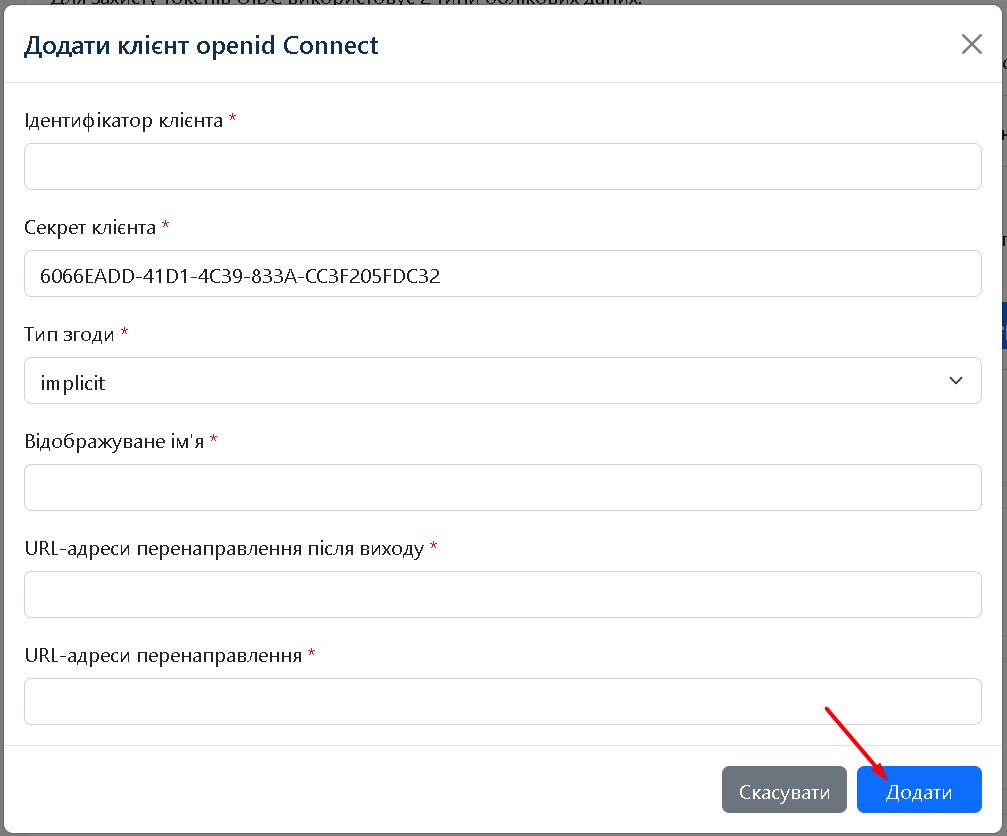

Додати клієнт OIDC

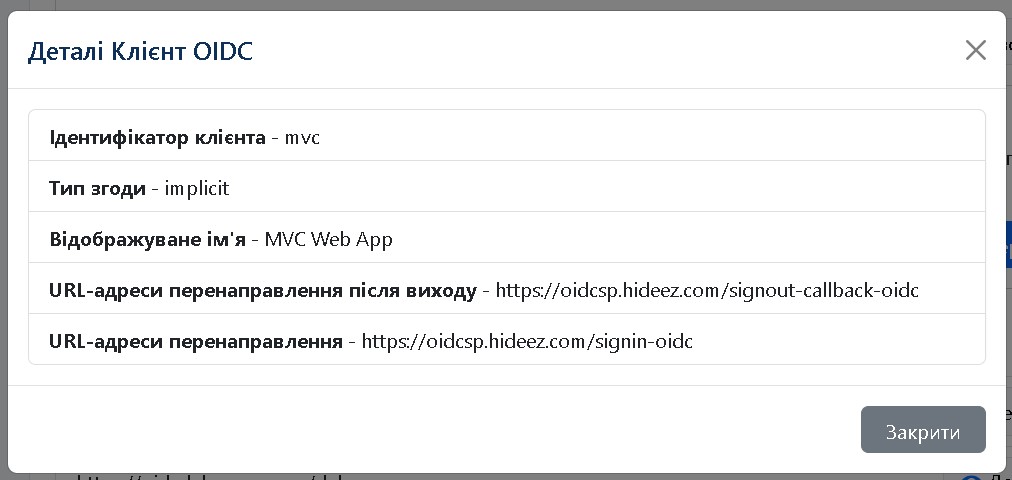

Адміністратор HES повинен налаштувати клієнт OIDC:

Будь ласка, подивіться, як приклад, конфігурацію нашого клієнта OpenID connect:

Last updated